из бревна и бруса, в лапу, в чашу, в охряп, методы сращивания, фото, видео

Если вы решили ставить сруб сами, вам необходимо будет решить, как вы будете соединять бревна или брус в углах. Также нужно будет понять, как при необходимости срастить в длину два бревна или бруса, вставить простенок.

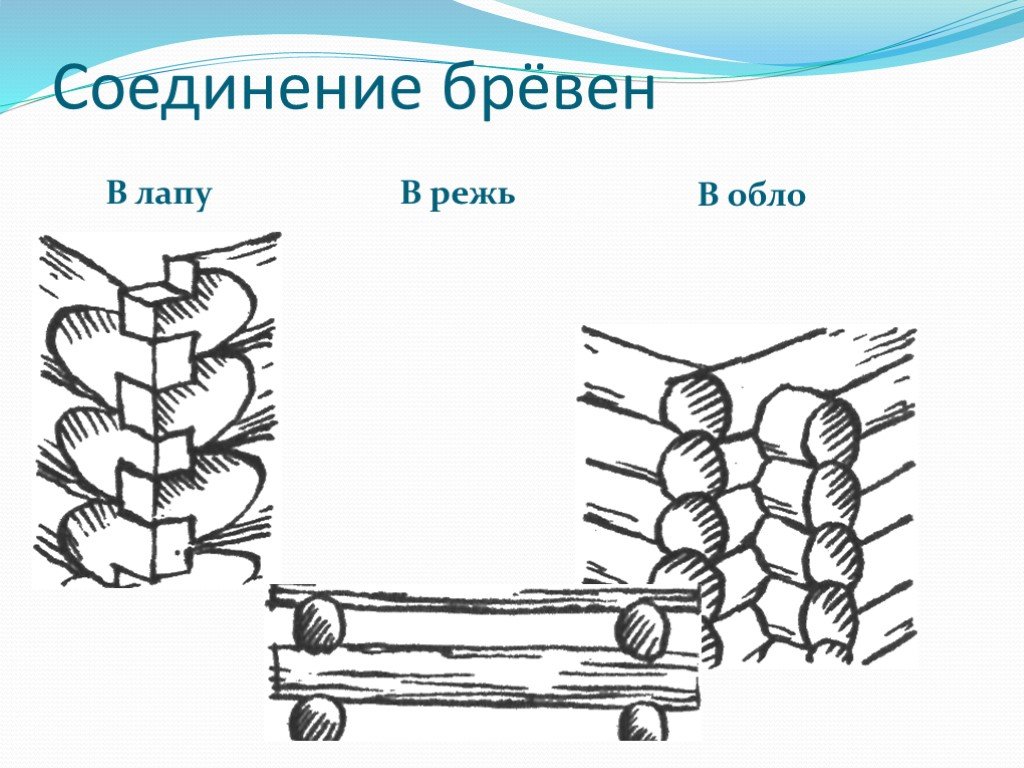

Независимо от того, из чего складывается сруб, есть два типа соединений углах:

- с остатком (или выпуском) — это когда за местом соединения есть еще некоторый отрезок бревна или бруса;

- или без остатка.

При рубке с остатком идет довольно большой перерасход материала. Каждый остаток — это не менее 20-25 см. На эти «хвосты» в одном венце уходит 160-200 см. Расход совсем немалый. Но с другой стороны, такую рубку называют «теплый угол», именно потому, что при нормальной конопатке они не выстывают.

Угол в срубе может быть с остатком или без

Рубка сруба без остатка более экономична в плане расхода материала на этапе строительства, но в этом варианте угол — самое промерзающее место. Также при таком способе соединения бревен и бруса в углу сильно сказываются на качестве даже небольшие ошибки. Потому к качеству рубки чаш предъявляются повышенные требования.

Также при таком способе соединения бревен и бруса в углу сильно сказываются на качестве даже небольшие ошибки. Потому к качеству рубки чаш предъявляются повышенные требования.

Есть большая разница в технологии возведения сруба из бревна и бруса. Бревна имеют округлую форму и без обработки плотно их состыковать невозможно. Потому в нижнем или верхнем венце делают выемку — паз, в/на которую укладывается следующее бревно. Так увеличивают поверхность их соприкосновения. Именно ширина паза и является фактической толщиной бревенчатой стены. От формы паза и точности его исполнения зависит то, насколько теплой будет стена.

С брусом все по-другому. Так как строганый имеет почти одинаковые размеры, а профилированный и клееный без «почти», и грани их плоские, то никакой подгонки и паза не нужно. Потому вся сборка сруба из бруса состоит в формовании соединений в углах. С закупоркой мелких нестыковок успешно справляется межвенцовый утеплитель (джут, пакля, мох). В результате сруб из бруса складывается во много раз быстрее.

Потому вся сборка сруба из бруса состоит в формовании соединений в углах. С закупоркой мелких нестыковок успешно справляется межвенцовый утеплитель (джут, пакля, мох). В результате сруб из бруса складывается во много раз быстрее.

Содержание статьи

- 1 Соединение бревен в углах с остатком

- 1.1 Сруб в чашу

- 1.2 Соединение в охряп

- 2 Рубка бревна с углами без остатка

- 2.1 Угол «в лапу»

- 3 Стыковка бруса с остатком

- 4 Соединение бруса в углу без остатка

- 5 Как соединить бус в длину

Соединение бревен в углах с остатком

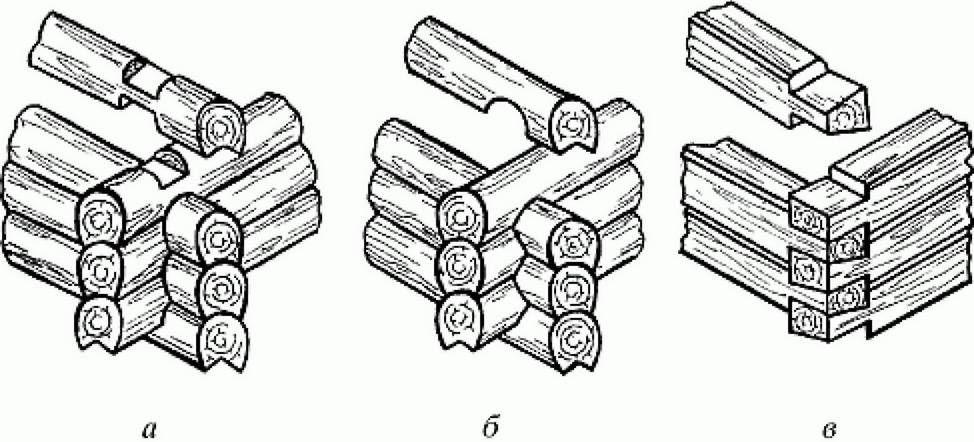

Сначала поговорим о срубах из бревен. В последнее время они снова становятся популярны, особенно в загородном строительстве: выглядят привлекательно, еще и натуральны. Причем, даже несмотря на значительный перерасход материала, углы делают с остатком. Эти способы соединения бревен традиционны. Они пришли к нам от прадедов, именно таким способом они строили свои дома.

Сруб в чашу

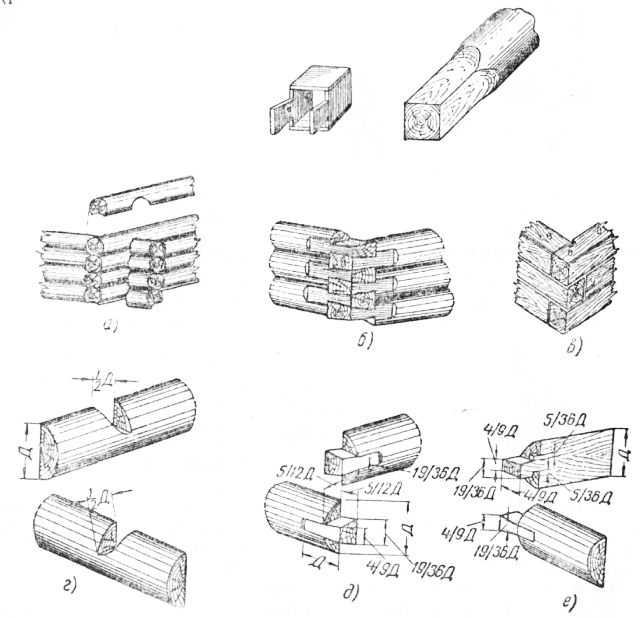

Как уже говорили, в каждом бревне делают продольную выемку — паз. В углах их подтесывают больше, по форме лежащего поперек бревна. Эта выемка получается округлой формы, потому ее называют чашей, а способ рубки угла — в чашу. Второе название — «в обло».

В углах их подтесывают больше, по форме лежащего поперек бревна. Эта выемка получается округлой формы, потому ее называют чашей, а способ рубки угла — в чашу. Второе название — «в обло».

Разметка чаши верхней и нижней

По месту расположения чаши бывают верхними и нижними. Верхняя, чаша называется так потому, что бревно ложится сверху на венец, обхватывая нижний. Такое соединение называют еще «охлоп». Запоминаем: чаша верхняя, несмотря на то, что формируется в нижней части бревна.

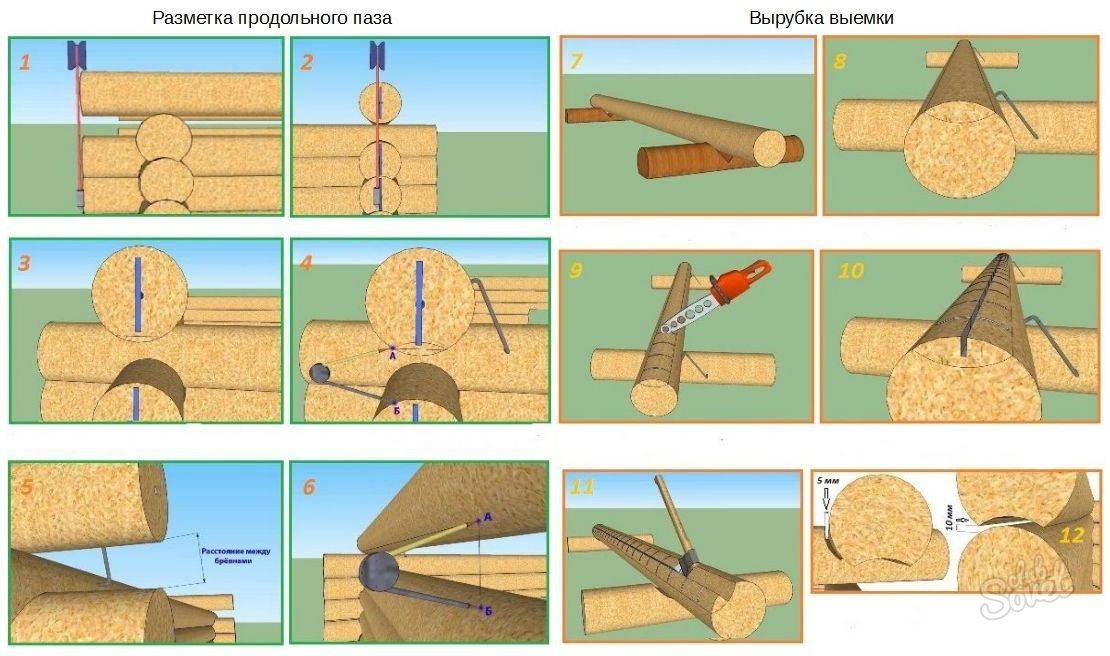

Работа идет в несколько этапов. Бревно предварительно выставляют в сруб и выравнивают. Затем очерчивают контуры паза и чаши, перекладывают на ровную поверхность и там обрабатывают — рубят чаши. Когда выемка готова, бревно снова поднимают и укладывают на место, примеряя. При необходимости корректируют (снова снимают, подрезают, где нужно) и только потом укладывают на уплотнитель (паклю, джут, мох). Все эти телодвижения компенсируются тем, что при таком способе рубки осадки просто стекают по боковым поверхностям стены, а они, как правило, хорошо защищены несколькими слоями пропиток и красок.

Виды чаши для соединения бревен в углах

Нижняя чаша может формоваться прямо в срубе: все манипуляции можно делать на уложенном венце. Когда стены подняты уже высоко, при недостаточной сноровке делать это очень неудобно, потому все равно приходится таскать бревна вверх/вниз. Возможно, потому такой способ менее популярен.

Именно сруб в чашу делать проще: он позволяет скорректировать почти все ошибки. К тому же при всей кажущейся сложности, именно этот тип соединения бревен легче делать новичкам. Все остальные требуют большего плотницкого мастерства.

Как сделать стык сруба из бревна в нижнюю чашу показано в видео ниже. Объяснение подробное, показаны и приемы работы с топором и полный порядок действий. Предварительно необходимо только сказать об инструменте, которым прочерчивают бревно. Это плотницкая черта или скрайбер.

Устройство очень похоже на школьный циркуль. Также с одной стороны есть острый упор, с другой — карандаш. Также, как в циркуле, винтом фиксируется требуемое расстояние. Выставив концы на нужное расстояние, острой частью ведут по тому бревну, под которое нужно вырезать чашу. Карандашом, соответственно, по тому, в котором будут рубить паз и чашу. Так получают разметку, которую затем наводят маркером. Понятнее станет, когда увидите процесс разметки чаши в видео.

Выставив концы на нужное расстояние, острой частью ведут по тому бревну, под которое нужно вырезать чашу. Карандашом, соответственно, по тому, в котором будут рубить паз и чашу. Так получают разметку, которую затем наводят маркером. Понятнее станет, когда увидите процесс разметки чаши в видео.

Собственно теперь видео о том, как сделать соединение бревен в нижнюю чашу. В первой части речь идет о формовке продольного паза, во второй непосредственно о рубке чаши.

Сруб своими руками. Часть 10/2.» src=»https://www.youtube.com/embed/-CBEsZDaIX4?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»>

Соединение в охряп

Этот вид соединения представляет собой две полукруглые чаши. Для того чтобы сложенный по такому способу угол был теплым, необходим приличный опыт: даже незначительные ошибки в ширине паза или толщине перемычки станут причиной сквозняков.

Бревно в охряп

Рубка бревна с углами без остатка

Как уже говорили ранее, углы без остатка более холодные, но зато они позволяют значительно сэкономить на стройматериалах.

Угол «в лапу»

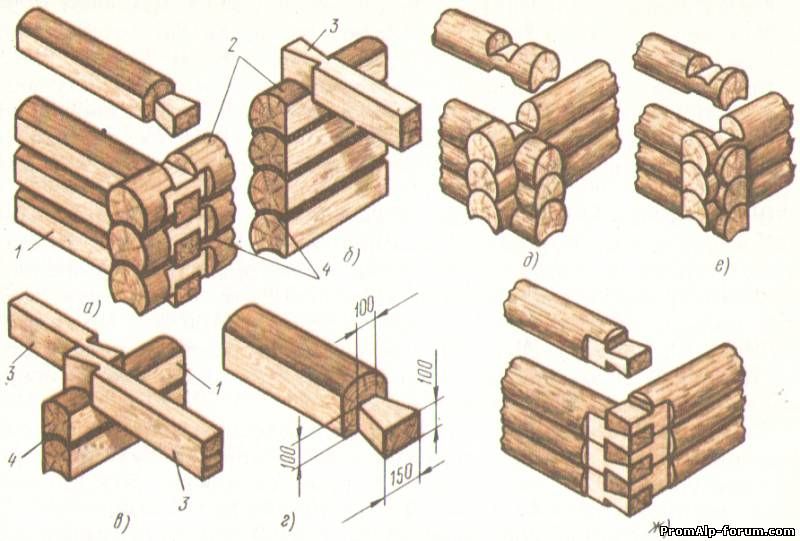

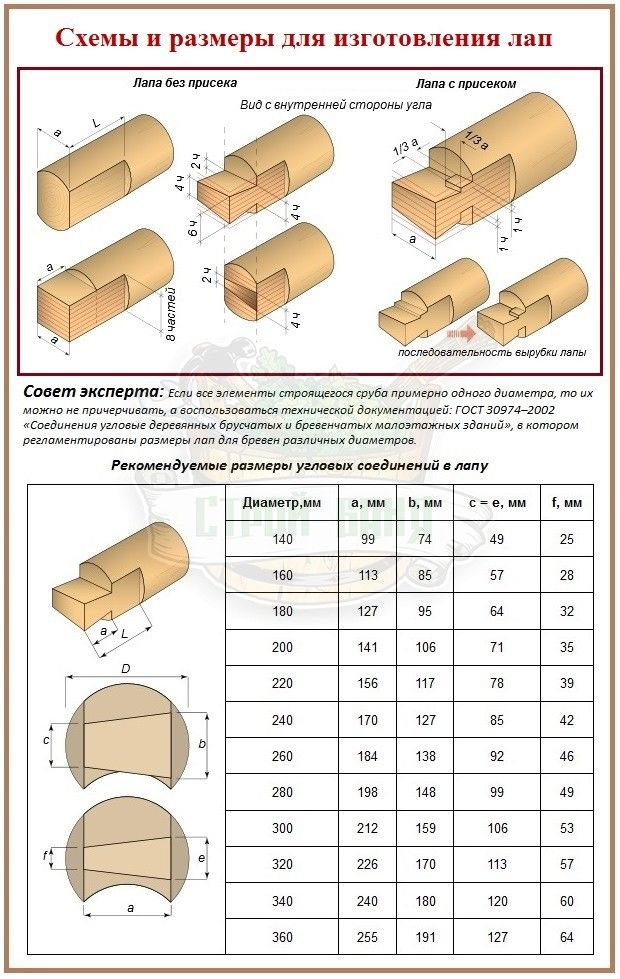

Среди соединений бревен в углах популярен способ «в лапу». Он несложно реализуется, и при этом обеспечивает высокую прочность и надежность соединения. Также наличие наклонных пропилов позволяет добиться высокой герметичности. Способ давно опробован, разработаны даже ГОСТы: таблицы размеров для каждого диаметра бревна (смотрите фото).

Таблица размеров соединения в лапу для разных диаметров бревен

Все размеры откладываются относительно найденной середины бревна и проведенной от него вертикальной линии (ее проводят при помощи отвеса).

Соединение бревна без остатка. Угол в лапу

Порядок работ такой:

Так обрабатывают все бревна поочередно. Как видите, размеры зависят от диаметров бревен. Чтобы не мучатся каждый раз с расчерчиваем, делают шаблоны из тонкой фанеры по тем диаметрам бревен, которые есть в наличии (подписывают их). Потом, найдя середину и сделав болван, прикладывают и обводят подходящий шаблон. При таком порядке работы меньше шансов ошибиться, и времени рубка чаш занимает меньше.

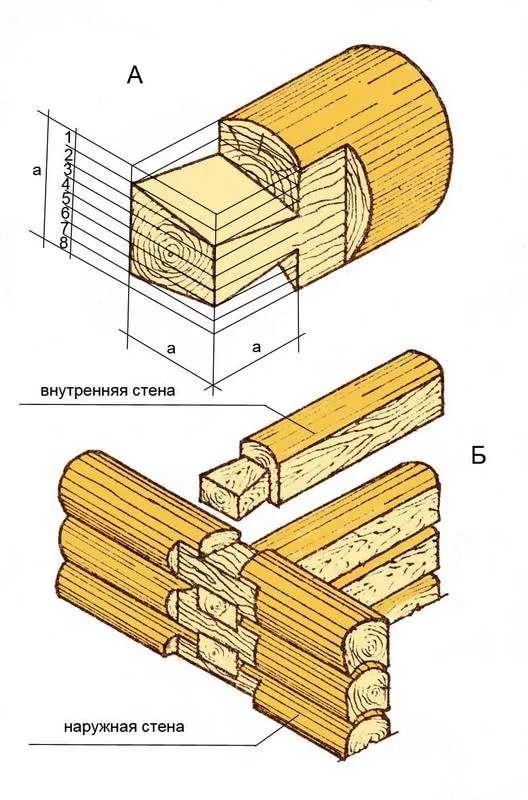

Стыковка бруса с остатком

Самый простой способ стыковки бруса в углах сруба — «в пол дерева». Вырезают прямоугольный паз, размеры которого зависят от толщины бруса и составляют. Глубина выемки — половина толщины бруса. Потому и называется «в полдерева».

Вырезают прямоугольный паз, размеры которого зависят от толщины бруса и составляют. Глубина выемки — половина толщины бруса. Потому и называется «в полдерева».

Соединение бруса в углах с остатком — в полдерева, в курдюк, в охряп

Способ «в курдюк» отличается наличием дополнительного шипа, который обеспечивает более прочное и надежное соединение, но требует большего плотницкого мастерства. Более сложным является соединение бруса в охряп. Тут нельзя ошибиться при расчете ширины перемычки, но реализуется он намного проще, чем на бревне: геометрия тут стандартная и можно использовать шаблон, что значительно ускоряет работу, и ошибка может быть тогда только при выпиливании.

Соединение бруса в углу без остатка

Есть несколько типов соединения. Традиционно для бань и домов используются «в полдерева» и «в лапу». Отличаются они только формой. В полдерева имеет ровные, параллельные грани. Реализуется просто. При стыковке бруса «в лапу» форму шипов делают трапециевидной. Она чуть сложнее в исполнении, но меньше шансов возникновения сквозных отверстий.

Стыковка бруса в углу без остатка: в полдерева и в лапу

Есть еще несколько видов соединения бруса встык. Они не очень надежные и не обеспечивают должной герметичности, хотя и экономны с точки зрения расхода материалов. Для жилых строений используются редко, в основном — для возведения хозяйственных построек.

Простое соединение встык происходит с чередованием. Так угол получается более прочным. Для усиления можно использовать стальные пластины или сбивать брус длинными гвоздями под углом.

Соединение бруса встык

Также есть способы сборки встык со шпонками разной формы.

Еще один способ строительства: по каркасно-брусовой технологии. Тогда в углах и в местах соединения бруса по длине, ставится вертикальная стойка со сформованными в нужных плоскостях пазами. На концах бруса формуется соответствующей формы шип. При укладке приходится «надевать» каждый элемент сверху.

Преимущество в том, что можно все шипы сформовать по единому шаблону, а потом просто собрать все, как конструктор (не забывая укладывать межвенцовый утеплитель). Соединение получается герметичным и вполне надежным, притом самого стыка не видно и вид получается очень привлекательный.

Соединение получается герметичным и вполне надежным, притом самого стыка не видно и вид получается очень привлекательный.

Соединение бруса по панельной технологии: быстро, тепло и надежно

Как соединить бус в длину

Самый простой способ — в полдерева. Его конфигурация и форма аналогичны тем, которые делают при соединении угла. Но недостаток такого метода сращивания в том, что при возникновении продольных сил, которые могут возникать при усушке или подвижках грунта, такое соединение легко разрывается. Образуется сплошная щель.

Соединение бруса в длину

Таким же недостатком обладает косой накладной замок: его легко рассоединить. Если вам необходима надежная стыковка бруса, используйте прямой накладной замок. Как видите, за счет выступа, прижатый расположенными сверху венцами и весом кровли, он будет сопротивляться силам продольного растяжения (и сжатия тоже). Он сложнее в исполнении, но в разы надежнее.

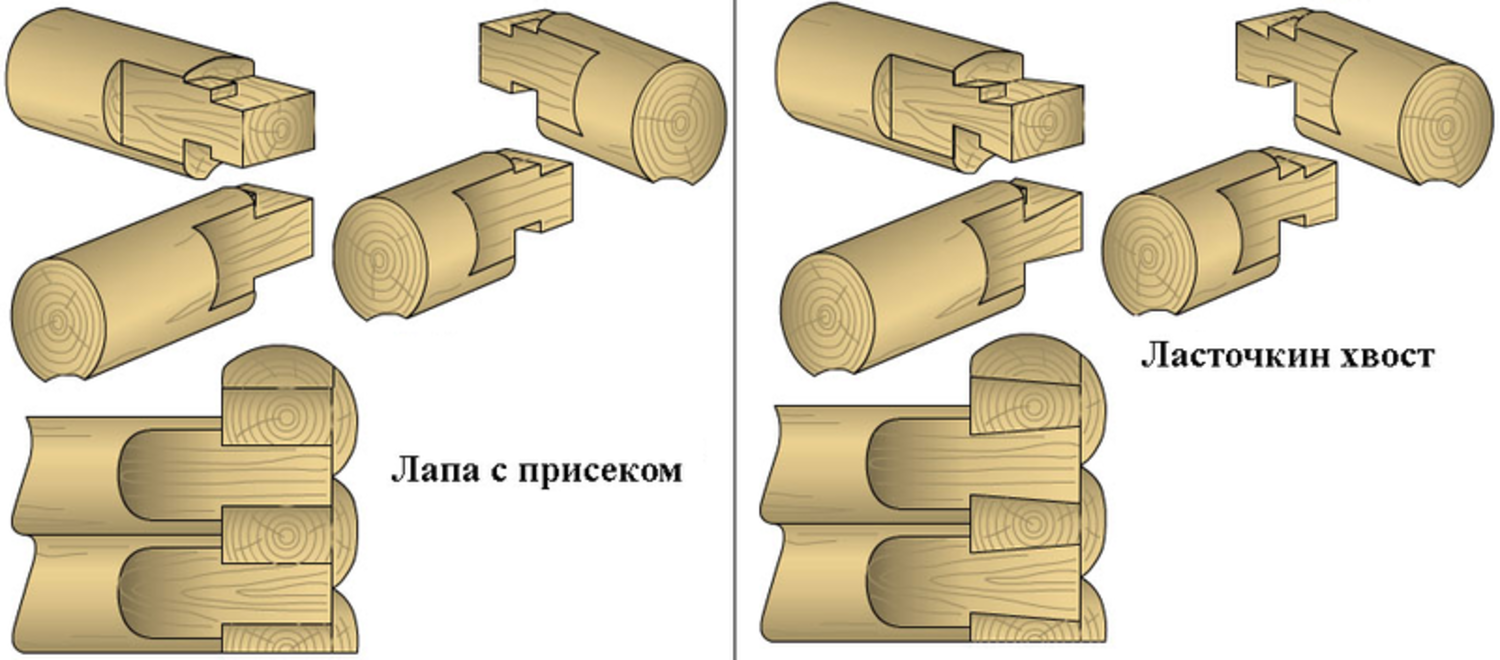

Рубка сруба в лапу. Соединение бревен в ласточкин хвост.

В предыдущих публикациях мы уже рассмотрели как сделать сруб, узнали, что соединение бревен в срубе при строительстве бани может выполняться различными способами.

Наиболее популярным на сегодняшний день является соединение бревен в чашу, но также весьма востребованным остается и соединение в лапу или, как его еще называют – соединение в ласточкин хвост.

Такое название происходит от формы отесанного конца бревна, чем-то напоминающего расправленный хвост ласточки.

Давайте в этой статье подробнее рассмотрим технологию рубки в лапу, узнаем, как правильно размечать и отесывать бревна для их соединения в ласточкин хвост.

Преимущества сруба в лапу

Особенностью соединения бревен в лапу является отсутствие в углах сруба выступающих наружу концов бревен. Это позволяет более полно использовать всю полезную длину бревен. Кроме того, рубка бревен в лапу придает срубу более привлекательный внешний вид.

Если вы захотите обшить сруб сайдингом, то выступающие концы бревен сруба с соединением бревен в чашу будут мешать произвести красивую отделку.

Сруб из бревен соединенных в лапу лишен таких недостатков, и может быть без труда обшит виниловым или металлосайдингом.

Единственным минусом сруба в лапу можно считать несколько большую трудоемкость изготовления по сравнению со срубом в чашу (в обло). Разметка торцов бревен должна производиться специалистом имеющим опыт такой работы.

Если у вас есть возможность, закажите изготовление сруба бригаде рубщиков. Но в любом случае рекомендуем дочитать статью до конца, чтобы иметь представление об основных особенностях врубки в лапу.

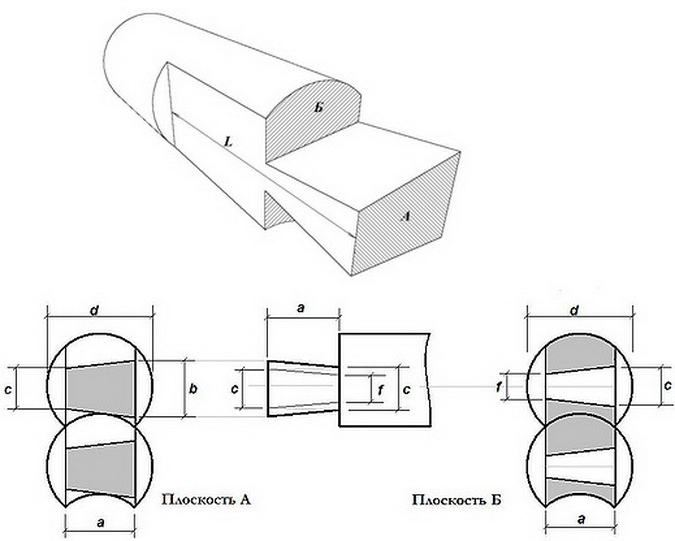

Разметка бревен для сруба в лапу

Перед тем, как начинать сборку сруба, размечают торцы бревен, начиная с бревна с меньшим диаметром.

Выбирая размер лапы, нужно учитывать, что бревно со стороны комля дерева всегда толще, чем со стороны макушки.

Зачастую, для того чтобы лапы не разъезжались в местах соединений со стороны внутреннего угла выполняют специальный шип, жестко скрепляющий нижнее бревно с верхним.

Со стороны бревна, обращенной внутрь сруба, как правило, вытесывают кант на всю длину бревна, а на противоположной (наружной) стороне обтесывают кант длиной 1,5-2 диаметра.

Роль соединительного шипа может выполнять выступ, называемый присеком. Схема сруба в лапу с присеком и без присека показана ниже:

Также размеры лапы в зависимости от диаметра бревна ориентировочно можно принять по следующей схеме и таблице размеров:

|

Размеры соединений лапы

| ||||

|

Диаметр, мм

|

Размеры, мм

| |||

|

a

|

b

|

c

|

f

| |

|

140

|

99

|

74

|

49

|

25

|

|

160

|

113

|

85

|

57

|

28

|

|

180

|

127

|

95

|

64

|

32

|

|

200

|

141

|

106

|

71

|

35

|

|

220

|

156

|

117

|

78

|

39

|

|

240

|

170

|

127

|

85

|

42

|

|

260

|

184

|

138

|

92

|

46

|

|

280

|

198

|

148

|

99

|

49

|

|

300

|

212

|

159

|

106

|

53

|

|

320

|

226

|

170

|

113

|

57

|

|

340

|

240

|

180

|

120

|

60

|

|

360

|

255

|

191

|

127

|

64

|

Удобнее всего выполнять разметку бревен для рубки в лапу с помощью специальных шаблонов, которые можно вырезать из плотного картона и размечать торцы бревен, прикладывая к ним шаблон.

Проведя окружность, и с помощью перпендикулярных линий вычертив внутри нее квадрат, нужно разделить его стороны на 4, 6 и 8 частей, чтобы соединив линиями, как показано на рисунке ниже, получить различные профили лапы – 8/8, 6/8 и 4/8.

Как выглядит шаблон для рубки в лапу, показано на рисунке ниже:

В последнее время умельцы придумывают различные приспособления, облегчающие изготовление лап.

В представленном ниже видео показано специальное приспособление для изготовления лапы с помощью модернизированной бензопилы (для просмотра нажмите на треугольник):

Соединение бревен в лапу

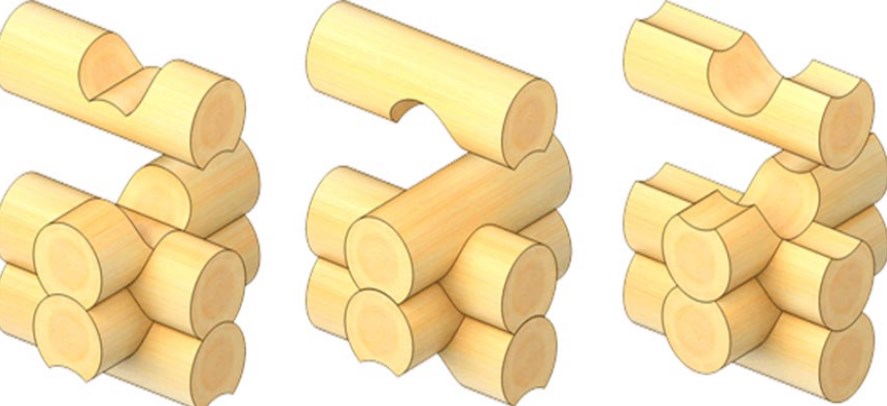

Начинается сборка сруба с наиболее толстых бревен, которые образуют нижний (окладной) венец, укладываемый непосредственно на фундамент через слой рубероида.

От правильности установки бревен окладного венца будет зависеть дальнейшее возведение стен сруба.

После сборки окладного венца переходят к следующему ряду бревен. Поскольку следующий ряд (венец) будет укладываться поверх круглого бревна, то в бревнах, из которых он будет собираться нужно выбрать продольный полукруглый паз по всей длине, чтобы добиться плотного прилегания к округлой поверхности бревен располагающихся ниже.

Для этого нужно уложить одно бревно на другое и с помощью плотницкой черты на верхнем бревне провести линию параллельную нижнему бревну. После этого выше лежащее бревно снимают, переворачивают и в нем делают продольный паз.

Как правильно выбрать полукруглый продольный паз в бревне вы можете посмотреть в этой статье.

После того, как паз сделан, бревно снова укладывают сверху и, простукивая по всей длине, смотрят, достаточно ли плотно оно прилегает к нижнему. При необходимости убирают неровности и повторяют примерку.

Если паз сделан правильно и достаточно плотно прилегает к нижнему бревну, то место соединения бревен прокладывают паклей, джутом или мхом, после чего переходят к следующему бревну.

Переложенные утеплителем бревна сруба в собранном состоянии оставляют на просшуку и усадку. Лишь только после этого делают окончательную конопатку сруба и его шлифовку.

При сборке сруба необходимо постоянно контролировать вертикальность стен и правильность геометрических размеров сруба в плане.

***

Как видите, рубка сруба в лапу имеет свои особенности, которые нужно знать перед тем, как приступить к строительству.

Несмотря на определенную трудоемкость, врубка в лапу может быть освоена после некоторой практики. Тем более что современные бензопилы могут значительно облегчить выполнение работ по формированию лап и продольных пазов.

Сборка сруба в лапу с помощью бензопилы показана в приведенном ниже видео:

В следующих публикациях рассмотрим другие варианты угловых соединений, используемых в деревянном строительстве.

Смотрите также:

Последние публикации:

Как выбрать печь для русской бани?

Если вы хотите сделать своими руками или купить готовую печь для создания режима русской бани, то вам следует придерживаться нескольких несложных правил, которые вы найдете ниже. Читать…

Почему на Руси гадали в бане?

На Руси издавна существует интересный обычай – гадать в банях. Он и сегодня никуда не исчез: сейчас тоже этим занимаются, особенно в селах и деревнях. И главное, что такая ворожба практически всегда дает достоверный и точный результат.Давайте узнаем, почему… Читать…

Ремонт кирпичной печи

Даже правильно выложенной кирпичной печи, со временем требуется ремонт. Высокие температуры, нарушение тяги, механические повреждения кладки – все это приводит к появлению дефектов, которые требуют устранения. Ведь хорошая тяга и отсутствие трещин в стенках –… Читать…

- < Сруб из оцилиндрованного бревна

- Рубка сруба в обло >

Понимание модели безопасности Microsoft Privileged Access Workstation (PAW) — 4sysops

Privileged Access Workstation (PAW) — это подход к управлению идентификацией, который включает полное разделение вычислительной среды и среды учетных записей между административными задачами и задачами конечного пользователя. Этот пост представляет модель PAW на высоком уровне и указывает на некоторые ресурсы Microsoft для дальнейшего изучения.

Этот пост представляет модель PAW на высоком уровне и указывает на некоторые ресурсы Microsoft для дальнейшего изучения.

Содержание

- Тенденции безопасности Windows

- Как работает PAW

- Повышение работоспособности PAW

- Хорошо… как реализовать PAW?

- Автор

- Последние сообщения

Тимоти Уорнер

Тимоти Уорнер является самым ценным специалистом Microsoft по управлению облачными вычислениями и центрами обработки данных (MVP), который базируется в Нэшвилле, штат Теннесси. Посмотрите его обучающие видео по Azure и Windows Server на Pluralsight и не стесняйтесь обращаться к Тиму через Twitter.

Последние сообщения Тимоти Уорнера (посмотреть все)

Когда в 1997 году я пришел в ИТ-индустрию на полную ставку (да, в те дни, когда мне приходилось идти в гору и на работу, и с работы в метель и т. д.), мы обычно работали в соответствии со следующими «нормами» управления доступом:

- Сисадмины весь день использовали административные учетные записи

- Системные администраторы часто совместно используют встроенные учетные записи администраторов

- Пароли привилегированных учетных записей были синхронизированы во всех системах

Когда я сажусь писать эту статью весной 2016 года, я чертовски хорошо знаю, что многие магазины работают так же, как сейчас. Я здесь не для того, чтобы морализировать или читать лекции; вместо этого я хочу немного рассказать вам о модели Privileged Access Workstation (PAW), разработанной группой Microsoft Cybersecurity Services.

Я здесь не для того, чтобы морализировать или читать лекции; вместо этого я хочу немного рассказать вам о модели Privileged Access Workstation (PAW), разработанной группой Microsoft Cybersecurity Services.

Тенденции безопасности Windows

Давайте начнем с того, что заглянем в капсулу времени и рассмотрим прогресс, достигнутый Microsoft за последние десять лет или около того в отношении управления идентификацией/доступом. Во-первых, у нас был контроль учетных записей (UAC), представленный в Windows Server 2008.

Идея UAC заключалась в том, что администраторы могли входить на свои административные рабочие станции, используя учетные записи Active Directory с низким уровнем привилегий, а затем использовать «Запуск от имени » для временного повышения прав. их привилегия только тогда, когда это необходимо.

UAC в значительной степени заимствован из команды Unix/Linux su . Apple OS X также долгое время имела временное повышение привилегий.

Тем не менее, проблема с Запуск от имени заключается в том, что Windows по-прежнему кэширует учетные данные администратора в пространстве памяти LSASS. Это открывает системы для атак типа «передача хэша», повышения привилегий и горизонтального перемещения по вашей сети.

Давно предлагалось переименовать встроенные локальные учетные записи и учетные записи администратора домена и назначить им надежные пароли. Конечно, все встроенные учетные записи имеют хорошо известные идентификаторы безопасности (SID), поэтому умный хакер проигнорирует тот факт, что учетная запись называется «Джо», и вместо этого сосредоточится на базовом неизменном SID.

В Windows Server 2012 мы получили подробные политики паролей. Теперь администраторы AD могут назначать сверхстрогую политику паролей учетным записям с высоким уровнем привилегий и более мягкую политику паролей для конечных пользователей. Тем не менее, по-прежнему существует проблема, связанная с тем, что администраторы по привычке входят в систему с учетными записями с высоким уровнем привилегий.

Проверка подлинности с помощью смарт-карты выполняется успешно. В конце концов, многофакторная аутентификация показала себя как грозный метод защиты личности пользователя. К сожалению, Windows также кэширует учетные данные смарт-карты в памяти LSASS. Если хакер может взломать вашу рабочую станцию с помощью инструмента тестирования на проникновение, такого как Mimikatz, то вы принадлежите, особенно если вы вошли на рабочую станцию с учетными данными администратора домена.

Исследователи безопасности Майкрософт любят говорить, что сегодняшняя идентификация — это сетевой периметр. Кроме того, текущим руководством для системных администраторов Windows является принятие позиции безопасности «предполагать нарушение». Другими словами, мы подходим к безопасности системы с точки зрения того, что мы уже скомпрометированы и еще не обнаружили эту уязвимость.

Как работает PAW

На самом общем уровне модель рабочей станции с привилегированным доступом (PAW) предполагает как логическое, так и физическое разделение между стандартными привилегиями и доступом к сети с высокими привилегиями. Схематично это выглядит так:

Схематично это выглядит так:

Модель PAW — общий обзор

Обратите внимание, что у нашего администратора домена есть два совершенно разных канала доступа к корпоративным ресурсам. Используя свой прочный, заблокированный ноутбук PAW, он входит в систему с привилегированной учетной записью и устанавливает безопасное соединение с привилегированными серверами управления. В терминологии Microsoft сервер привилегированного доступа — это компьютер с Windows Server, на котором хранятся конфиденциальные данные. Примеры серверов привилегированного доступа включают контроллеры домена, серверы сертификатов и серверы баз данных.

PAW не должен подключаться напрямую к Интернету, а его входящий доступ строго заблокирован. Другими словами, PAW всегда инициирует исходящие административные соединения; он , а не сам принимает входящие соединения, за исключением случаев, когда это явно авторизовано и настроено.

Ключевым принципом PAW является то, что Microsoft называет парадигмой чистого исходного кода . Это означает, что все зависимости безопасности должны быть такими же надежными, как и защищаемый объект. Рассмотрим следующую схематическую диаграмму:

Это означает, что все зависимости безопасности должны быть такими же надежными, как и защищаемый объект. Рассмотрим следующую схематическую диаграмму:

Принцип безопасности чистого источника

На предыдущем рисунке обратите внимание, что целевой сервер (C) доверяет входящим соединениям с управляющей рабочей станции (B). Однако, если мы не заблокируем B, то входящие управляющие соединения от A к B косвенно предоставляют A контроль над сервером C. Это нехорошо!

Повышение работоспособности PAW

В области информационной безопасности мы, администраторы, постоянно находим баланс между высокой безопасностью и удобством для пользователя. Политика паролей всегда является хорошим примером. Заставляя наших пользователей применять более строгую политику паролей, мы повышаем общий уровень безопасности нашей среды. С другой стороны, моральный дух пользователей (и их мнение об ИТ) соответственно снижается из-за разочарования.

Корпорация Майкрософт рекомендует администраторам Active Directory поддерживать отдельное оборудование для администрирования и пользовательской среды. Однако часто это легче сказать, чем сделать. Во-первых, там больше денег. Кроме того, существует проблема мобильности — нужно ли администратору упаковывать свой настольный компьютер администратора каждый раз, когда она идет домой?

Однако часто это легче сказать, чем сделать. Во-первых, там больше денег. Кроме того, существует проблема мобильности — нужно ли администратору упаковывать свой настольный компьютер администратора каждый раз, когда она идет домой?

Одной из альтернатив профилю «выделенное оборудование» является использование ноутбуков в качестве PAW. Таким образом, администратор действительно может брать с собой ПК администратора, куда бы он ни пошел, и создать надежный VPN-туннель IPSec, когда требуется удаленный административный доступ.

Другая идея состоит в том, чтобы принять модель «одновременного использования» реализации PAW. Взгляните на следующий рисунок:

Запуск пользовательского ПК из PAW

Здесь мы гарантируем, что на аппаратном хосте работает квалифицированная операционная система. Windows 10 Enterprise Edition — лучший выбор по многим причинам, не в последнюю очередь потому, что она поддерживает Device Guard и Credential Guard.

Затем мы используем клиент Windows 10 Hyper-V для развертывания нашего пользовательского ПК в качестве виртуальной машины, работающей внутри административного ПК. Обратите внимание, что мы никогда не хотим делать обратное, то есть использовать аппаратное обеспечение хоста в качестве нашего пользовательского ПК и развертывать PAW в качестве виртуальной машины. Причина этого в том, что ПК администратора, следовательно, будет зависеть от ПК пользователя, а это нарушает правило чистого исходного кода.

Обратите внимание, что мы никогда не хотим делать обратное, то есть использовать аппаратное обеспечение хоста в качестве нашего пользовательского ПК и развертывать PAW в качестве виртуальной машины. Причина этого в том, что ПК администратора, следовательно, будет зависеть от ПК пользователя, а это нарушает правило чистого исходного кода.

Хорошо… как реализовать PAW?

В этой статье я говорил в общих чертах. Это было сделано намеренно, потому что (а) это такая сложная тема; и (б) у Microsoft есть много решений для реализации PAW, и мы могли бы опубликовать отдельный пост в блоге для каждого из них.

Позвольте мне в завершение дать вам несколько полезных ресурсов, которые помогут вам сделать следующий шаг в вашем путешествии с PAW.

Начните с прочтения официального документа Майкрософт по рабочим станциям с привилегированным доступом. Это очень важно. Затем загрузите сценарии PAW PowerShell и протестируйте их. Эти сценарии создают подразделения и объекты групповой политики (GPO), которые поддерживают сетевую модель PAW.

Технический документ по обеспечению привилегированного доступа также очень хорош.

Наконец, убедитесь, что вы изучили вспомогательные технологии, лежащие в основе развертывания управления привилегированным доступом. Неудивительно, что многие из этих решений предполагают наличие Windows 10 Enterprise на рабочем столе и Windows Server 2012 R2 или Windows Server 2016 на ваших серверах:

Подпишитесь на информационный бюллетень 4sysops!

- Решение для пароля локального администратора (LAPS)

- Защита устройства

- Защита учетных данных

- Advanced Threat Analytics (ATA)

- Доверенный платформенный модуль (TPM)

- JEA (достаточно администрирования)

- Административная среда повышенной безопасности (ESAE)

- Enhanced Mitigation Experience Toolkit (EMET)

Рабочая станция с привилегированным доступом (PAW) и боковое перемещение — 4 сисопа

Популярной темой в кругах безопасности в наши дни является предотвращение бокового перемещения..jpg) Сегрегация сети для административных задач, или то, что Microsoft называет PAW — рабочая станция с привилегированным доступом, — является здесь ключевым моментом.

Сегрегация сети для административных задач, или то, что Microsoft называет PAW — рабочая станция с привилегированным доступом, — является здесь ключевым моментом.

Содержание

- Глубокоэшелонированная защита

- Нулевое доверие

- Проблема бокового перемещения

- Сегрегация сети

- Рабочие станции с привилегированным доступом

- Физические лапы 9 0008

- Виртуальные PAW

- Повышение безопасности PAW

- Серверы перехода?

- Резюме

- Автор

- Последние сообщения

Джеймс Рэнкин

Джеймс — консультант из Великобритании, специализирующийся в основном на вычислениях для конечных пользователей, Active Directory и мониторинге на стороне клиента. Когда он не консультирует james-rankin.com, его часто можно встретить за ведением блога, написанием технических статей и выступлениями на конференциях и в группах пользователей.

Последние сообщения Джеймса Рэнкина (посмотреть все)

- Не удается удалить приложение: удаление или изменение приложений Windows, помеченных как неудаляемые — четверг, 16 марта 2023

- Сжатие FSLogix VHDX: изменение размера виртуальных дисков — четверг , 1 декабря 2022

- Sysinternals Process Monitor: мониторинг файловой системы, реестра и процессов в режиме реального времени — пятница, 28 октября 2022

Эшелонированная защита

Большинство предприятий сегодня рассматривают стратегию «глубокоэшелонированной защиты». Это означает, что существует несколько уровней защиты, направленных на предотвращение или обнаружение вторжений в вашу сеть. По аналогии его часто сравнивают с человеком, который оставляет свои дорогие часы в кармане одежды, и в итоге они ломаются в стирке. В чем вина — в том, кто оставил ее там, или в том, кто не проверил карманы, прежде чем отправить ее в стирку? Ответ заключается в том, что оба потерпели неудачу. И в этом заключается идея глубокоэшелонированной защиты. Если у вас есть четыре или пять способов смягчения последствий, вы можете принять потенциальный сбой в одном или двух из них. Другие уровни защиты прикроют это.

Это означает, что существует несколько уровней защиты, направленных на предотвращение или обнаружение вторжений в вашу сеть. По аналогии его часто сравнивают с человеком, который оставляет свои дорогие часы в кармане одежды, и в итоге они ломаются в стирке. В чем вина — в том, кто оставил ее там, или в том, кто не проверил карманы, прежде чем отправить ее в стирку? Ответ заключается в том, что оба потерпели неудачу. И в этом заключается идея глубокоэшелонированной защиты. Если у вас есть четыре или пять способов смягчения последствий, вы можете принять потенциальный сбой в одном или двух из них. Другие уровни защиты прикроют это.

Нулевое доверие

Еще одна популярная концепция, о которой мы все чаще слышим, — это «нулевое доверие». Это идея о том, что ни один пользователь или устройство никогда не должны автоматически доверяться, будь то внутри или вне сетей компании. Кроме того, и это часто реальное приложение, которое мы видим, оно относится к административным учетным записям и убеждению, что они либо будут скомпрометированы, либо станут мошенническими. Нулевое доверие направлено на то, чтобы гарантировать, что мы не только ожидаем, что административные учетные записи будут использоваться в атаках, но и что у нас есть средства смягчения последствий, которые могут обнаружить их и замедлить масштабы их вторжения.

Нулевое доверие направлено на то, чтобы гарантировать, что мы не только ожидаем, что административные учетные записи будут использоваться в атаках, но и что у нас есть средства смягчения последствий, которые могут обнаружить их и замедлить масштабы их вторжения.

Принцип нулевого доверия

Проблема бокового смещения

Боковое перемещение относится к способности злоумышленника, который уже закрепился или «плацдарм» в корпоративной сети, разворачиваться и расширять досягаемость своей компрометации. Перемещение «латерально» означает перемещение между ресурсами, которые похожи или используют общие базовые службы. Двигаясь в горизонтальном направлении, они могут предпринять дальнейшие попытки взлома или вторжения на другие устройства и получить доступ к другим более желательным ресурсам. Эксплойты, которые они пытаются предпринять при боковом перемещении, могут быть самыми разными, от человеческой личности до незакрытых уязвимостей.

Предотвращение бокового движения — важная часть стратегии глубокоэшелонированной защиты. Что касается нулевого доверия, то предотвращение горизонтального смещения часто фокусируется на администраторах, поскольку администраторы часто имеют возможность горизонтального перемещения в рамках своей работы. Многие учетные записи администраторов (например, служба поддержки) часто имеют права на целый ряд рабочих станций, что позволяет им подключаться к пользовательским устройствам и помогать в закрытии дел.

Что касается нулевого доверия, то предотвращение горизонтального смещения часто фокусируется на администраторах, поскольку администраторы часто имеют возможность горизонтального перемещения в рамках своей работы. Многие учетные записи администраторов (например, служба поддержки) часто имеют права на целый ряд рабочих станций, что позволяет им подключаться к пользовательским устройствам и помогать в закрытии дел.

Угрозы бокового смещения

Какого рода боковое движение следует предотвращать? Очевидно, что подключения к файловым серверам, серверам баз данных, веб-серверам и т. п. на самом деле не считаются «поперечным» движением, когда речь идет о пользовательских приложениях. Нас больше интересуют пользователи, переходящие на устройства того же типа, например, подключающиеся к общим ресурсам на рабочих станциях или запускающие RDP-подключения. Очевидно, вам нужно убедиться, что «восходящий» трафик приложения является подлинным, но, в частности, в отношении остановки бокового движения, вы смотрите на соединения с «большей частью того же самого».

В реальном мире я обычно начинаю с рассмотрения боковых соединений между рабочими станциями (поскольку ноутбуки/настольные компьютеры обычно являются местами, где большинство угроз закрепляется, хотя и не исключительно) с точки зрения таких соединений, как файлы и принтеры. общий доступ, RDP, удаленное управление Windows и тому подобное. Важно отслеживать, чтобы точно понять , как пользователи используют такие технологии. Когда вы это сделаете, вы, вероятно, будете удивлены тем, что обнаружите. На многих предприятиях, в которых я работал, я часто был шокирован, обнаружив, например, количество открытого RDP.

При решении этих проблем всегда важно помнить о глубокой защите. Например, заблокируйте WinRM, применив политики, отключающие его и , блокируя доступ к портам. Не забывайте, что если у пользователя есть доступ администратора, он часто может попытаться переопределить политики в реестре и/или блокировку портов, поэтому требуется не только всесторонний подход, но и постоянный мониторинг для обеспечения защиты. не закрываются креативными администраторами.

не закрываются креативными администраторами.

Меры по смягчению последствий, на которые вы можете обратить внимание, чтобы попытаться сократить боковое перемещение, включают следующее (не исчерпывающий список, если придумать):

- Сегрегация сети

- Брандмауэры

- Объекты групповой политики

- Управление паролем

- Управление привилегированным доступом

Сегрегация сети

Каждое из них само по себе может составлять статью. Тем не менее, точка разделения сети интересна. Когда дело доходит до привилегированного доступа, сегрегация означает, что устройства, которые используются для «администрирования», находятся в определенном сегменте сети и являются единственными устройствами, которые могут подключаться к таким вещам, как WinRM, RDP и т. д., на машинах в их область действия администратора. В идеальном мире эти «административные» сетевые сегменты также будут подразделяться по ролям (таким образом, будет сетевой сегмент для администратора рабочей станции, один для администратора базы данных и т. д.). Однако, в зависимости от размера и структуры ваших групп поддержки, на практике этого может быть трудно добиться. Microsoft рекомендует разделить как минимум три уровня администрирования, но, как я уже сказал, иногда это может быть сложно реализовать.

д.). Однако, в зависимости от размера и структуры ваших групп поддержки, на практике этого может быть трудно добиться. Microsoft рекомендует разделить как минимум три уровня администрирования, но, как я уже сказал, иногда это может быть сложно реализовать.

Если мы собираемся ограничить пользователей определенными областями сети для выполнения задач администрирования и отдельными областями для выполнения обычных повседневных задач, то необходимо внести некоторые изменения в рабочие схемы. Тем не менее, принцип верен, так как группы безопасности теперь могут рассчитывать на административный доступ из определенных областей, и любое отклонение от этого может быть воспринято как возможный индикатор компрометации. Не забывайте, что быстрое обнаружение вторжения является ключевой частью ответа на любое вмешательство и ограничение его масштабов. Это также означает, что группы безопасности могут отслеживать административные сегменты сети и выявлять закономерности. Так что, возможно, AdminA подключается к пяти или шести рабочим станциям через RDP каждый день, но если они вдруг начнут подключаться к пятидесяти или шестидесяти за короткий промежуток времени, то это может быть воспринято как еще один возможный индикатор компрометации. Разделение сети снижает уровень шума и позволяет службе безопасности сосредоточить свои усилия на сортировке зёрен от плевел.

Разделение сети снижает уровень шума и позволяет службе безопасности сосредоточить свои усилия на сортировке зёрен от плевел.

Рабочие станции с привилегированным доступом

Рабочие станции с привилегированным доступом

Когда мы начинаем говорить о сегрегации сети для задач администратора, мы поднимаем тему того, что Microsoft называет PAW. Идея состоит в том, что у пользователя есть два разных устройства — одно для работы администратора и одно для повседневных задач, таких как электронная почта, обмен мгновенными сообщениями, документы, просмотр веб-страниц и т. д. Есть две точки зрения на то, как справиться с этим. .

Физические PAW

Первое, которое, скорее всего, будет рекомендовано на предприятиях с исключительно высоким уровнем безопасности, заключается в том, что пользователь должен использовать физическое устройство для своих задач администрирования; это основано на принципе чистый исходный код . Идея, стоящая за этим, заключается в том, что система может зависеть от системы с более высоким уровнем доверия, но не от системы с более низким уровнем доверия. Если у пользователя есть виртуальная машина для задач администрирования, то PAW зависит от безопасности гипервизора и посредника, предоставляющего его, и, следовательно, нарушает этот принцип. Для поддержания чистоты исходного кода рабочая станция администратора должна фактически быть используемым физическим устройством. Однако пользователь-администратор не должен входить на рабочую станцию администратора, используя учетную запись администратора, а должен использовать инструменты управления привилегированной учетной записью. Физическому PAW также следует запретить доступ к Интернету, электронной почте или чему-либо еще, что может нарушить принцип чистого источника. Для повседневной работы пользователю потребуется подключиться к какой-либо виртуальной машине.

Если у пользователя есть виртуальная машина для задач администрирования, то PAW зависит от безопасности гипервизора и посредника, предоставляющего его, и, следовательно, нарушает этот принцип. Для поддержания чистоты исходного кода рабочая станция администратора должна фактически быть используемым физическим устройством. Однако пользователь-администратор не должен входить на рабочую станцию администратора, используя учетную запись администратора, а должен использовать инструменты управления привилегированной учетной записью. Физическому PAW также следует запретить доступ к Интернету, электронной почте или чему-либо еще, что может нарушить принцип чистого источника. Для повседневной работы пользователю потребуется подключиться к какой-либо виртуальной машине.

Виртуальные PAW

Несмотря на то, что этот подход является наиболее безопасным, он часто может оказаться неработоспособным. Особенно там, где пользователи работают удаленно, идея иметь выделенную рабочую станцию для административной работы может быть трудной для реализации, поскольку часто должен быть разрешен какой-либо доступ в Интернет, чтобы просто заставить PAW подключиться к ресурсам в первую очередь. Даже если он жестко ограничен, принцип чистого источника был нарушен. Если характер вашего предприятия и рабочие схемы не позволяют предоставить выделенное устройство в безопасной зоне, вам необходимо принять второй метод, который предполагает использование их устройства для повседневных задач и виртуальной машины своего рода для административных задач.

Даже если он жестко ограничен, принцип чистого источника был нарушен. Если характер вашего предприятия и рабочие схемы не позволяют предоставить выделенное устройство в безопасной зоне, вам необходимо принять второй метод, который предполагает использование их устройства для повседневных задач и виртуальной машины своего рода для административных задач.

Усиление защиты PAW

Во второй ситуации жизненно важно тщательно защитить гипервизор и брокер, предоставляющий доступ к виртуальной машине PAW, и никогда не следует использовать для доступа прямой RDP. Настоятельно рекомендуется использовать методы доступа, обеспечивающие дополнительные меры безопасности, и многие поставщики средств виртуализации настольных компьютеров предлагают несколько функций, помогающих в этом. Виртуализированный PAW, без сомнения, является чрезвычайно ценной целью и должен быть дополнительно защищен, чтобы значительно сократить риск компрометации. В следующем списке предлагаются некоторые процедуры повышения безопасности для PAW VM (опять же, это не исчерпывающий список):

- PAW должен работать под управлением операционной системы с включенными хорошими функциями безопасности; Windows 10 предоставляет множество функций, которые могут повысить безопасность

- Все исправления и меры безопасности должны быть немедленно применены к PAW

- Пользователи-администраторы никогда не должны быть администраторами своего собственного PAW

- Не разрешать сквозную аутентификацию в PAW — пользователи должны проходить аутентификацию снова при запуске ресурса PAW

- Убедитесь, что MFA конечной точки также установлен на PAW

- Не должен быть разрешен доступ в Интернет с PAW

- Пользователи должны войти в PAW, используя стандартную учетную запись пользователя, и использовать инструмент управления привилегированными учетными записями (например, LAPS и/или CyberArk), чтобы проверить административные учетные записи для запуска инструментов администрирования

- Все необходимые административные инструменты должны быть предварительно установлены и защищены с помощью технологии белого списка, такой как AppLocker или Управление приложениями в Защитнике Windows, а также дополнительно разделены на группы доступа с помощью FSLogix App Masking

- Инструменты командной строки, такие как PowerShell, должны быть тщательно проверены и зарегистрированы в SIEM, а также должны быть ограничены в области действия, где это возможно

- Ограничения бездействия сеанса и отключения должны быть очень жесткими — пять минут для бездействия и одна минута для отключения

- Кэшированные учетные данные не должны храниться на PAW

- Все журналы из PAW должны отслеживаться, сохраняться и храниться централизованно, гарантируя, что они не могут быть перезаписаны (может потребоваться реализация функции CrashOnAuditFail, чтобы гарантировать, что журнал событий никогда не будет скомпрометирован)

- Необходимо выполнять регулярное сканирование уязвимостей и вредоносных программ, а также должно быть установлено несколько агентов безопасности

- Все профили пользователей должны быть удалены при выходе из PAW

- Все PAW должны быть полностью уничтожены и восстановлены каждые 30 дней, по крайней мере

Само собой разумеется, что применение подобной конфигурации защиты влияет на то, как администраторы могут выполнять свои обязанности. Однако лучше продать это пользователям как защиту от возможных последствий взлома их собственной учетной записи, чем позволить им поверить, что это сознательная попытка усложнить их повседневную работу.

Однако лучше продать это пользователям как защиту от возможных последствий взлома их собственной учетной записи, чем позволить им поверить, что это сознательная попытка усложнить их повседневную работу.

Серверы перехода?

Должен отметить, что когда дело доходит до сборки PAW, часто возникает вопрос стоимости; это особенно верно, если вы предоставляете высокопроизводительные виртуальные рабочие станции, которые сильно защищены и поэтому потребляют больше ресурсов. Хотя это обычно приемлемо для администраторов более высокого уровня, пользователям, таким как служба поддержки низкого уровня и персонал службы поддержки, часто просто нужен доступ к одному или двум инструментам администрирования, и стоимость полной PAW не может быть оправдана.

В этих случаях может быть полезно использовать то, что традиционно называют «сервером переходов», либо предоставляя общие рабочие столы с очень небольшим подмножеством инструментов администрирования, либо фактически публикуя приложения непосредственно с сервера переходов. Опять же, доступ к серверу перехода никогда не должен осуществляться через прямой RDP, и в идеале он должен быть отделен от PAW с более высоким значением в многоуровневой системе администрирования, как описано выше.

Опять же, доступ к серверу перехода никогда не должен осуществляться через прямой RDP, и в идеале он должен быть отделен от PAW с более высоким значением в многоуровневой системе администрирования, как описано выше.

Подпишитесь на рассылку новостей 4sysops!

Резюме

Здесь есть над чем подумать. Когда дело доходит до сознательного повышения уровня безопасности вашего предприятия, на первый план выходят такие концепции, как глубокоэшелонированная защита и нулевой уровень доверия. Если вы примете их — а на самом деле вы должны это сделать, потому что цена нарушения может быть разрушительной на многих уровнях — тогда вам придется начать рассматривать такие принципы, как ограничение бокового перемещения, что приведет вас прямо к предмету лапы. Это большой скачок, но если вы определите свои конечные цели и примените структурированный подход к разграничению прав администратора и разделению их на более разрозненные процессы, вы добьетесь больших успехов в снижении вероятности опасного нарушения.