Устройство и ремонт отмостки – Маритоль | Ремонт и обслуживание МКД

СОЗДАЕМ СРЕДУ ОБИТАНИЯ.

Устройство и ремонт отмостки

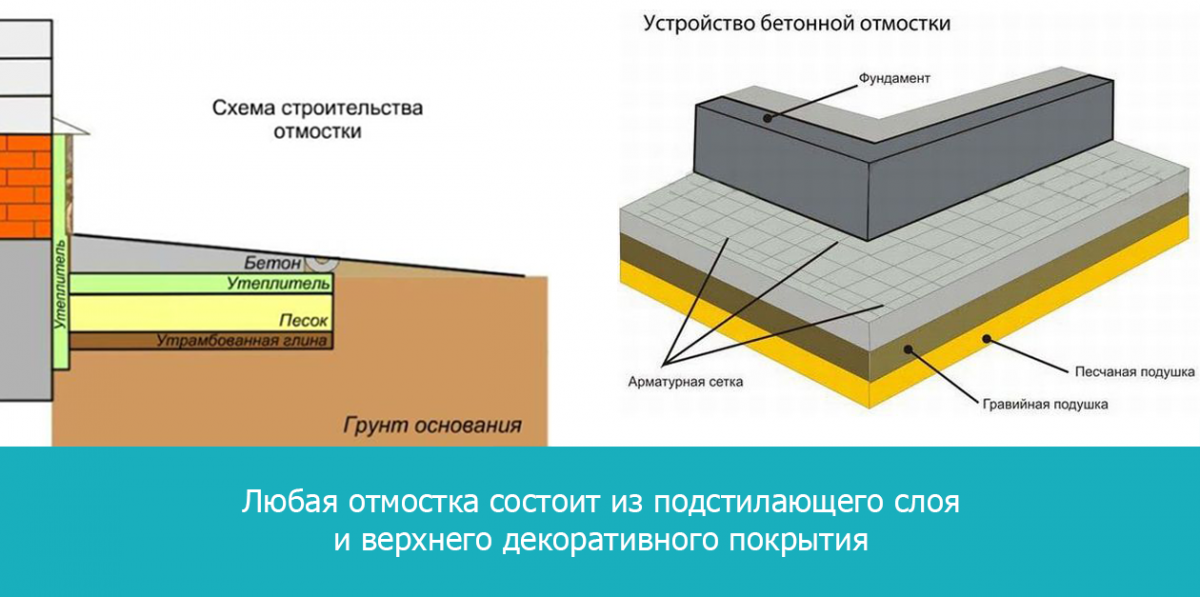

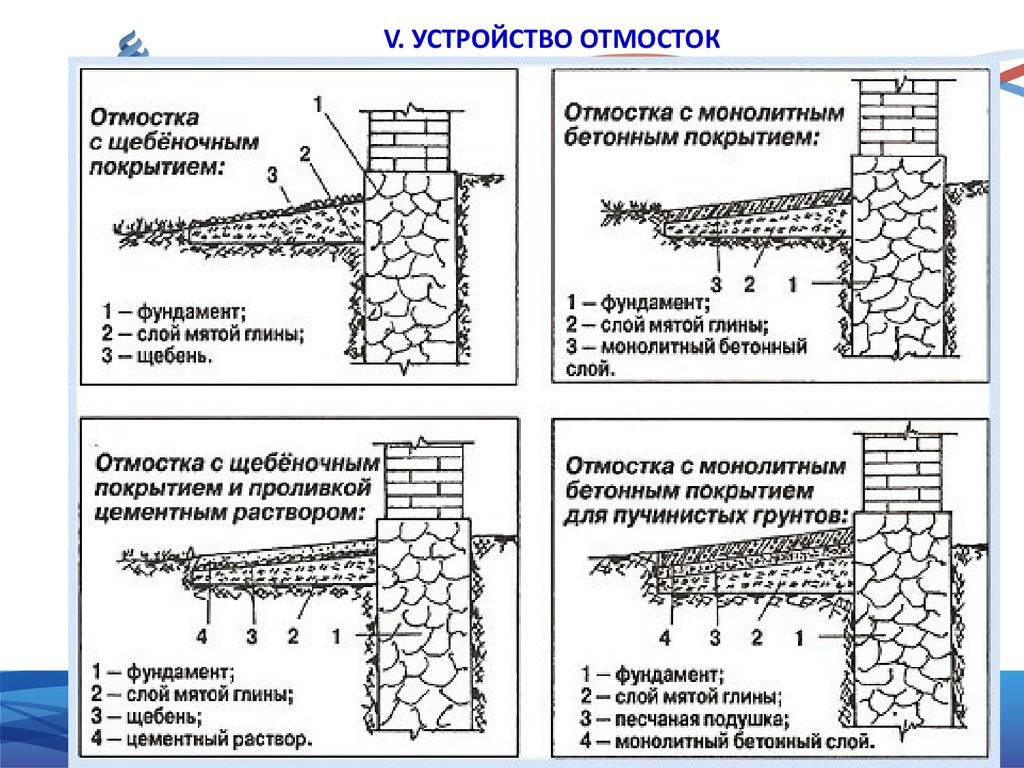

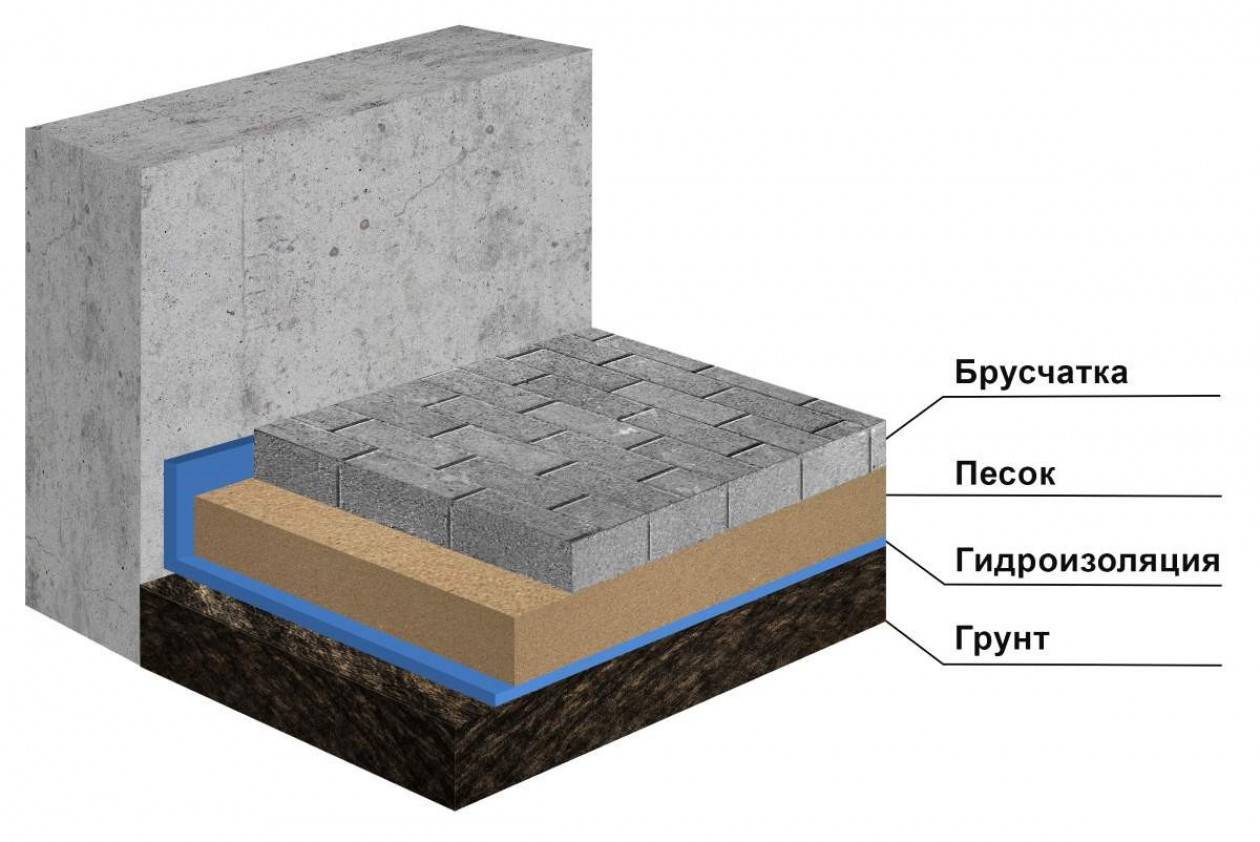

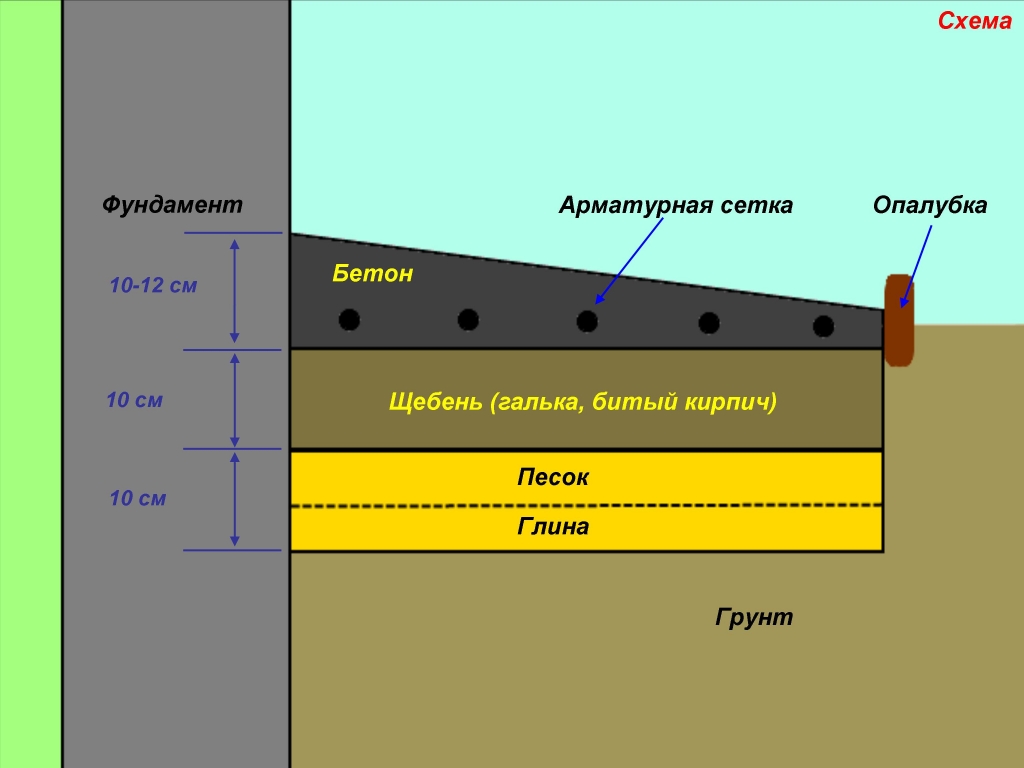

Отмостка выполняет несколько важных функций: защищает фундамент и цоколь здания от влаги и разрушения, предупреждает загрязнение стен и служит тротуаром вокруг здания. Именно поэтому так важно поддерживать отмостку многоквартирных домов в хорошем состоянии, вовремя ремонтировать ее, а при необходимости полностью менять.

Специалисты компании «Маритоль» имеют большой опыт в ремонте отмостки жилых домов, коммерческих и производственных зданий в Екатеринбурге. Звоните, наши специалисты приедут, осмотрят объект и качественно выполнят работы любой сложности.

Несколько признаков того, что отмостка требует ремонта:

- Отмостка имеет трещины и биоповреждения

- Допущены технологические ошибки при строительстве

- Отмостка продавлена фундаментом при усадке дома

- Отрыв отмостки от наружных стен здания

- Контруклон (в сторону стены) отмостки

- Проблемные грунты

Какие работы по ремонту отмостки мы выполняем:

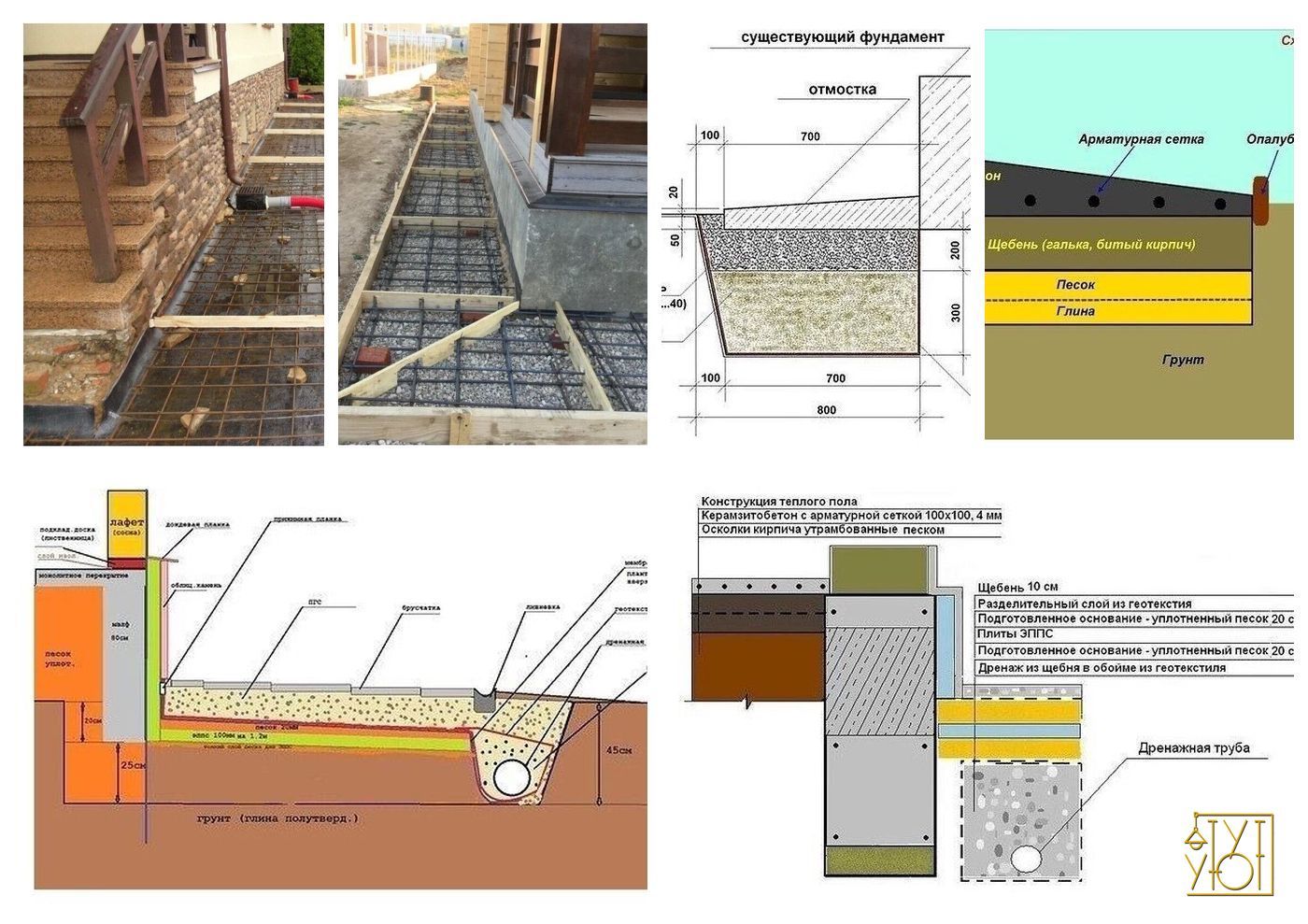

- Обследование отмостки, выявление поврежденных участков

- Ремонт поврежденных участков, устранение дефектов

- Демонтаж старой отмостки

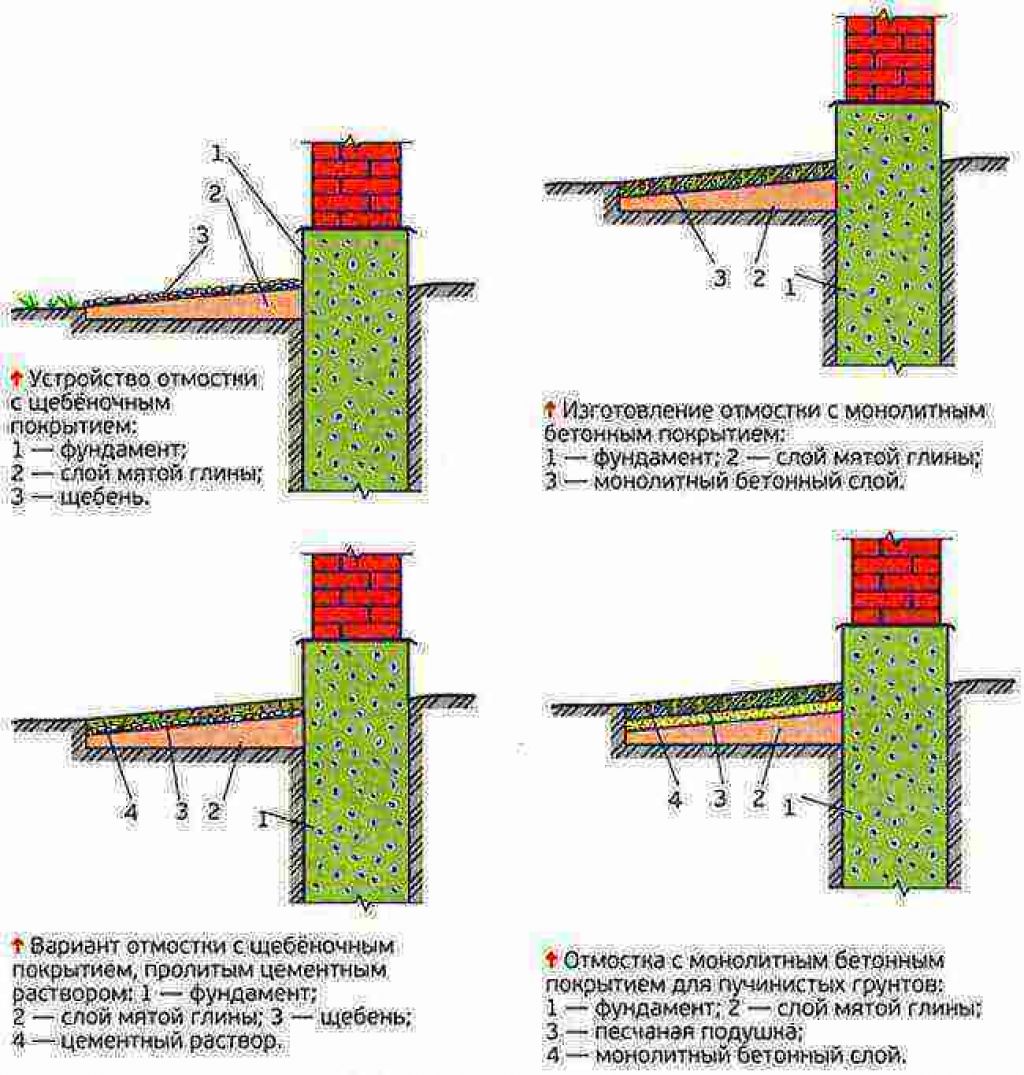

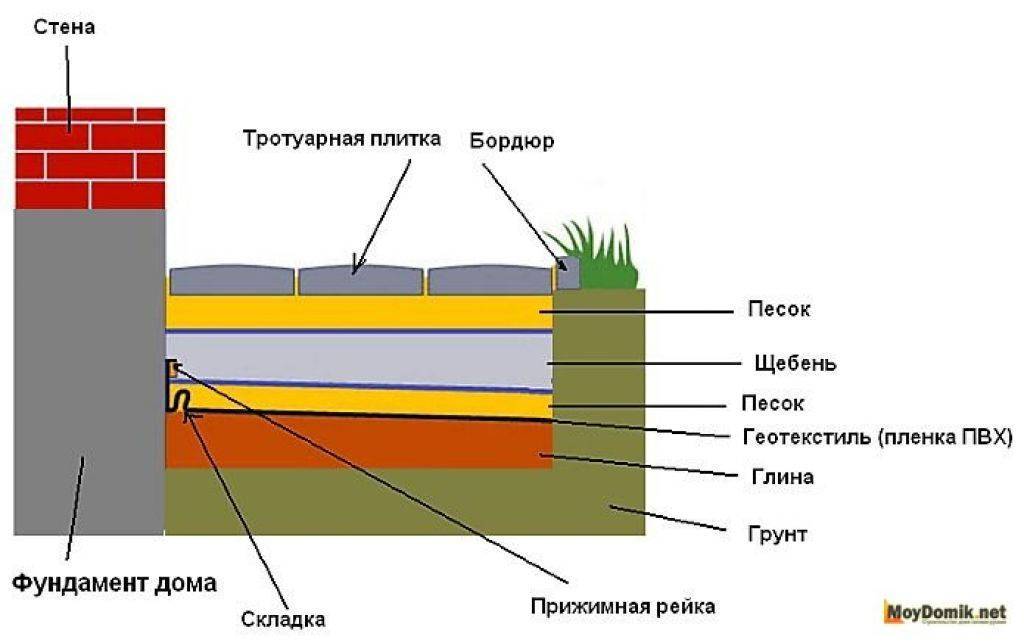

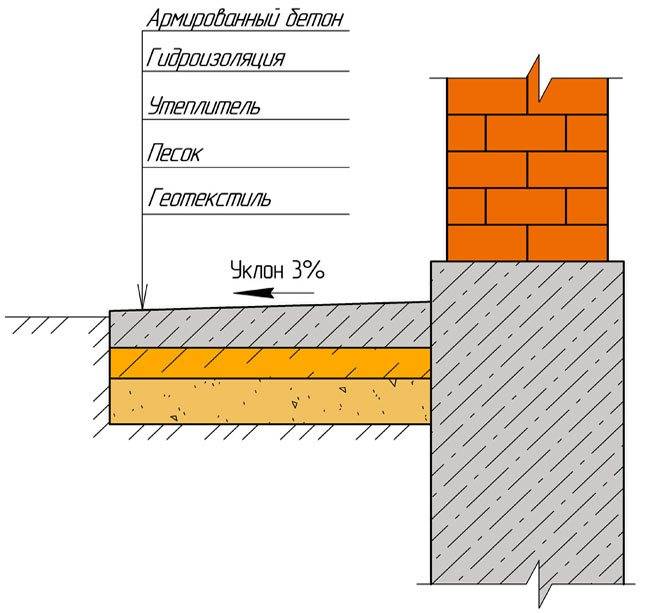

- Уплотнение грунта, укладка песка, щебня, дорожной сетки

- Устройство водостоков и ливневой канализации

- Монтаж арматуры и заливка новой отмостки

Цены и гарантии

Наши цены на устройство и ремонт отмостки соответствуют средним расценкам в Екатеринбурге, однако качество наших работ значительно выше среднего.

Мы предоставляем гарантию на все работы, выполненные нашими сотрудниками, а производители на материалы и оборудование, использованные в ходе ремонта.

Мы заинтересованы в продолжительном сотрудничестве, поэтому готовы пойти навстречу при согласовании оплаты и предоставить рассрочку последнего платежа до 6 месяцев.

Оформить заявку

Телефон

+7 (343) 268-30-61

Другие услуги

Ремонт

фасадов

Штукатурка и покраска фасадов,

утепление и облицовка, монтаж

остекления и оборудования

Благоустройство

территорий

Земельные и дренажные работы,

устройство дорожек и парковок,

монтаж освещения и оборудования

Все услуги

«Маритоль»

Ремонт и обслуживание

многоквартирных домов

и нежилых зданий

НАШ ПОДХОД

Мы создаем городскую среду обитания. В этом деле нет формальностей

В этом деле нет формальностей

Выполняем весь спектр диагностических, профилактических и ремонтных работ. Комплексный подход позволяет нам выполнять работу максимально эффективно, экономя средства заказчика и гарантируя собственникам комфортные и безопасные условия жизни.

Взвешенные

решения

Подбираем оптимальные решения и материалы под конкретный объект

Актуальная

правовая база

Опираемся на свежие

нормативные акты,

ГОСТы и СНиПы

Экспертный

подход

Анализируем документацию,

разрабатываем проекты,

просчитываем варианты

Высокая

оперативность

Быстро выезжаем на осмотры,

работаем без простоев,

сдаем объекты в срок

Наши контакты

Мы открыты для вопросов и сотрудничества. Звоните, пишите, приглашайте на объекты или приходите на наши семинары

Адрес офиса

Екатеринбург, ул. Опалихинская, 23

Место на карте

Телефон

+7 (343) 268-30-61

Обратная связь

Напишите нам прямо сейчас — задайте вопрос или пригласите на объект. Мы свяжемся с вами в ближайшее время

Мы свяжемся с вами в ближайшее время

Топ-10 слепых зон кибербезопасности: полная прозрачность имеет значение

Средняя стоимость утечки данных выросла с 3,86 млн долларов в 2020 году до 4,24 млн долларов в 2021 году. Это самая высокая средняя общая стоимость за 17-летнюю историю отчета IBM о стоимости утечки данных .

Организации внедрили целый ряд технологий — облачные технологии, инфраструктуру на основе API и подключенные мобильные гаджеты, такие как устройства Интернета вещей (IoT), в том числе Industrial IoT, — и это поставило перед специалистами по кибербезопасности задачу выйти за рамки традиционных мер защиты и предотвращения, таких как как брандмауэры.

Системы компаний должны иметь возможность подключения и взаимодействия, а также должны обмениваться данными с внешними сторонами, включая облачных провайдеров, системы цепочки поставок или деловых партнеров, а также удаленных сотрудников.

Система безопасности должна быть гибкой и эффективной и должна предвидеть возникающие угрозы, которые могут негативно повлиять на всю вашу инфраструктуру. Полная видимость всех ваших активов позволит получить целостное представление о рисках и даст вам полный контроль над уровнем безопасности.

Полная видимость всех ваших активов позволит получить целостное представление о рисках и даст вам полный контроль над уровнем безопасности.

Слепые зоны: необнаруженная уязвимость

Слепая зона — это любое устройство в сети, которое средства мониторинга не могут обнаружить, или сегменты, через которые данные могут проходить без анализа. Слепые зоны часто остаются незамеченными, но в некоторых случаях они становятся очевидными по мере расширения сети.

Частичная видимость так же плоха, как отсутствие видимости; подойдет только полная видимость . Видимость необходима не только для обнаружения входящих атак, но также важна для поиска угроз, сбора криминалистической информации и реагирования на инциденты.

Угрозы, поджидающие в засаде

Злоумышленники используют более сложные методы и стремятся к большей прибыльности. Они могут украсть ценные конфиденциальные данные или даже уничтожить важные системы или другие данные. А поскольку современные предприятия полагаются на сложные системы и огромные озера данных, выявление бреши требует времени и усилий.

А поскольку современные предприятия полагаются на сложные системы и огромные озера данных, выявление бреши требует времени и усилий.

Вам необходима полная прозрачность не только традиционных активов, но и нетрадиционных активов, таких как облачные сервисы или другие сторонние системы. Полная видимость всей сети, от устройств конечных пользователей до облака, помогает быстрее обнаруживать угрозы, чтобы вы могли помещать затронутые области в карантин. Это также упрощает реализацию процедур реагирования на инциденты, используя криминалистику для поиска основных причин и восстановления вашей системы до безопасного состояния.

10 типов потенциальных слепых зон

Слепые зоны могут создавать уязвимости в ряде областей:

1. Нетрадиционные активы, помимо компьютеров и сети, довольно сложно отслеживать. К таким устройствам относятся BYOD сотрудников, IoT, мобильные активы и облачные сервисы.

2. Пароли часто имеют слабые значения по умолчанию, и пароли повторно используются небрежными пользователями. Это может быть самым слабым звеном в системе безопасности, поэтому требуется обучение и осведомленность в этой области.

Пароли часто имеют слабые значения по умолчанию, и пароли повторно используются небрежными пользователями. Это может быть самым слабым звеном в системе безопасности, поэтому требуется обучение и осведомленность в этой области.

3. Критические системы без исправлений — огромная цель. Системы безопасности в критически важных для бизнеса областях должны быть исправлены в зависимости от риска.

4. Фишинговые атаки и атаки программ-вымогателей заманивают в ловушку пользователей с низким уровнем безопасности, которые подвергают организацию риску, щелкая вредоносные ссылки или открывая зараженные файлы.

5. Уязвимость отказа в обслуживании может поставить под угрозу важные активы. Ваша корпоративная сеть должна быть спроектирована таким образом, чтобы обеспечивать доступность при распределенной атаке типа «отказ в обслуживании».

6. Плохое управление идентификацией и доступом приводит к тому, что пользователи имеют чрезмерные системные и сетевые привилегии, что позволяет легко потерять информацию о том, кто к чему имеет доступ.

7. Проблемы с шифрованием оставляют данные и сообщения незашифрованными или неправильно зашифрованными. Без наблюдения за поверхностью атаки в режиме реального времени невозможно решить проблемы с шифрованием. Обнаружение старых форматов шифрования является непосредственным признаком того, что что-то настроено неправильно.

8. На предприятии могут возникать неправильные настройки приложения и ОС . Для борьбы с этим необходимы регулярные оценки.

9. Отсутствие сегментации сети дает злоумышленникам возможность быстро перемещаться по сети с первоначального плацдарма в скомпрометированном активе.

10. Злонамеренные инсайдеры могут нанести ущерб, если вам не хватает видимости и средств контроля для обнаружения и предотвращения эксфильтрации ключевых данных мошенническими пользователями. У большинства предприятий возникают проблемы с обнаружением и расследованием использования принтеров, обмена файлами или USB-накопителей.

Чтобы бороться с распространенной проблемой слепых зон кибербезопасности, организации должны постоянно и всесторонне обнаруживать собственные поверхности для атак. Анализ атак должен охватывать безопасность всей сети, включая локальные, облачные и мобильные активы, а также неуправляемые системы и нетрадиционные активы. Вся эта инфраструктура должна контролироваться постоянно и в режиме реального времени.

Каждое слепое пятно дорогого стоит со временем

Среднее время выявления и пресечения нарушения сильно различается в зависимости от отрасли, географии и степени зрелости системы безопасности. Согласно отчету IBM «Стоимость утечки данных за 2020 год», в 2019 году компаниям требовалось в среднем 207 дней для выявления и 73 дня для локализации утечки, что в сумме составляет 280 дней. Это в сумме требует много времени и денег, чтобы оправиться от атаки. В 2021 году на обнаружение и локализацию этих нарушений в общей сложности уходил в среднем 341 день. И чем больше времени требуется для обнаружения и сдерживания угроз, тем более дорогостоящим является ущерб для операций, репутации и доверия. Если вы сможете устранить слепую зону, вы, возможно, сократите время обнаружения злоумышленников, поскольку они пытаются закрепиться в удобных укрытиях в вашей сети, между облаками и другими любимыми укрытиями.

И чем больше времени требуется для обнаружения и сдерживания угроз, тем более дорогостоящим является ущерб для операций, репутации и доверия. Если вы сможете устранить слепую зону, вы, возможно, сократите время обнаружения злоумышленников, поскольку они пытаются закрепиться в удобных укрытиях в вашей сети, между облаками и другими любимыми укрытиями.

Киберустойчивость: ключ к прозрачности

Стратегия сетевой криминалистики может дать специалистам по безопасности возможность отслеживать сетевой трафик и быстро находить угрозы, скрывающиеся в их сетях. Это помогает современным кибератакам обходить брандмауэры и другие средства защиты периметра.

Кибербезопасность нуждается в киберустойчивости, т. е. в способности постоянно обеспечивать ожидаемый результат, несмотря на неблагоприятные киберсобытия. Концепция объединяет области информационной безопасности, непрерывности бизнеса и отказоустойчивости.

Вам следует найти профессиональную команду, которая поможет вам добиться полной прозрачности кибербезопасности и киберустойчивости.

Компания Accedian может обеспечить быструю победу вашей организации, помогая с тестированием на проникновение, оценкой рисков и управляемым обнаружением и реагированием для повышения вашей безопасности. Узнайте больше о том, как Accedian может помочь.

Пять «слепых зон» безопасности, созданных цифровой трансформацией

Директор по стратегии, Netskope .

Getty

Мы вступаем в то, что некоторые называют четвертой промышленной революцией, поскольку цифровая трансформация разрушает традиционные периметры безопасности и переводит все в облако.

Данные создаются с невероятной скоростью, подавляющее большинство из них на мобильных устройствах или непосредственно в облаке. Сотрудники становятся все более удаленными, а это означает, что они удаляются от традиционных периметров корпоративного центра обработки данных. Цифровая трансформация, которая способствует внедрению облачных и мобильных технологий, приводит к огромным изменениям в отношении рисков, в результате чего в каждой организации появляются новые «слепые зоны» безопасности.

Как директор по безопасности платформы облачных вычислений, я знаю по опыту, что эти слепые зоны означают, что службы безопасности с меньшей вероятностью увидят угрозы или защитятся от собственных внутренних угроз. Что еще хуже, поверхность атаки растет быстрыми темпами, когда устаревшие средства безопасности, установленные на вашем периметре, не могут защитить или увидеть. В сочетании с совершенно новым набором облачных угроз это создает проблемы для каждой программы безопасности.

Тем не менее, группы безопасности могут подготовиться к быстро приближающемуся облачному будущему. Вот с чего можно начать:

1. Сеть

Программы обеспечения безопасности были созданы в мире, где мы предполагали, что компании владеют устройствами и сетью, в которой хранятся их данные.

Теперь, когда число корпоративных пользователей в облаке постоянно растет, они могут не проходить через ваш центр обработки данных или даже не пользоваться вашей сетью. Теперь ваши данные находятся там, где их контролирует кто-то другой — будь то на удаленном устройстве iOS/Android или в приложении SaaS, таком как Salesforce или Office 365, — что снижает видимость сети.

Теперь ваши данные находятся там, где их контролирует кто-то другой — будь то на удаленном устройстве iOS/Android или в приложении SaaS, таком как Salesforce или Office 365, — что снижает видимость сети.

БОЛЬШЕ ДЛЯ ВАС

Первый шаг к возвращению контроля — признать, что вы потеряли контроль и видимость большинства удаленных/мобильных устройств и большинства приложений SaaS/Cloud. Оттуда хороший способ последовательно контролировать доступ к вашим данным — использовать облачный безопасный веб-шлюз (SWG).

2. Удаленный/Мобильный

У среднего работника сегодня более двух мобильных устройств, и он, вероятно, использует эти устройства за пределами корпоративной сети. Как только мобильное устройство покидает вашу сеть, вы не видите угроз.

Если это корпоративное или управляемое устройство, первым шагом к восстановлению видимости является поиск хорошего решения для защиты конечных точек. Второй шаг — подключить удаленное устройство к SWG для двухуровневого подхода к снижению угроз. Третий шаг — развернуть облачные политики защиты от потери данных, используя SWG для защиты данных, покидающих управляемое устройство.

Третий шаг — развернуть облачные политики защиты от потери данных, используя SWG для защиты данных, покидающих управляемое устройство.

Если это неуправляемое устройство, первым шагом будет использование SWG или CASB для обратного прокси-сервера и получения информации о приложениях и данных. Например, вы можете разрешить просмотр конфиденциальных данных, но запретить их загрузку на неуправляемое устройство. Это дает вам гораздо лучший контроль над неуправляемыми устройствами.

3. Шифрование SSL/TLS

Несмотря на то, что шифрование SSL/TLS 1.3 стало стандартом для многих организаций, большинство из них не в состоянии фактически получить информацию о нем — рискуя позволить угрозам проскользнуть у вас из-под носа.

Несмотря на то, что потребуется преодолеть определенный уровень сложности, лучший способ получить представление об этом шифровании — вставить встроенную защиту. Установите безопасные соединения между двумя транспортными точками и вашей платформой безопасности — то, что обычно называют «человеком посередине».

Таким образом, вы сможете исправить это слепое пятно, но, в свою очередь, вам также придется иметь дело с ним поверх API.

4. Видимость API/JSON

Сегодня организации могут использовать более 30 000 облачных приложений, и все они используют уникальные API для общения.

Раньше было легко расшифровывать языки веб-трафика, такие как TCP, IP или HTTP, но API/JSON — это новый язык Интернета и язык всех облачных приложений, а это означает, что теперь существуют тысячи диалектов. Не имея возможности декодировать код JSON в масштабе, вы не будете знать точную функцию, которую вы выполняете в данном приложении, или какой доступ вы предоставляете приложению к своим данным.

Эта видимость может быть еще более проблематичной, если ваша инфраструктура не может отличить личные и корпоративные случаи использования приложения. Без детальной видимости сотрудник вашей организации может получить доступ к конфиденциальным данным в корпоративной учетной записи Box с личного неуправляемого устройства. И вы не смогли бы отличить.

И вы не смогли бы отличить.

Единственное решение, которое я могу предложить для устранения этой видимости, — это решение SWG, которое дает вам детализированную видимость для различения экземпляров и перевода этих API, наряду с другим шифрованием.

5. Данные в облаке

Большая часть данных вашей организации уже хранится в облаке, но вы можете не знать, сколько конфиденциальных данных на самом деле просачивается через облачные приложения, которые вы уже используете.

Учтите, что ваш отдел кадров хочет провести демографический аудит вашей компании. Они могли просто загрузить всю эту конфиденциальную личную информацию в облачное приложение несколькими нажатиями клавиш. Но откуда вы знаете, что облачное приложение безопасно?

Нет.

И что еще хуже, ваш отдел кадров может даже не осознавать, сколько конфиденциальных данных они передают возможно ненадежному источнику.

По моему опыту, самый эффективный способ предотвратить непреднамеренное совместное использование ненадежных источников — это просто добавить запрос в вашу систему, чтобы убедиться, что пользователь действительно хочет поделиться данными с источником, который может быть не в состоянии должным образом защитить это.